当前绝大部分媒体报道的部分都是说,亚马逊服务器泄露80000多账户。而现在看来,这些信息的真实性是得打个问号了。亚马逊方面尚未就此做出回应,看样子此事还有了点扑朔迷离的意思。后续有关此事,FreeBuf还将持续跟进。

来源:

每天都不断地有数据泄露事件发生,这次轮到亚马逊了。Twitter用户0x2Taylor前天刚刚宣布攻入了亚马逊的一台服务器,据说这台服务器上包含80000多名Kindle用户的登录信息,或者叫登录凭证。这算是个重磅消息了吧?有Kindle设备的小伙伴不在少数,下面这则消息很值得关注。

“我警告过亚马逊,他们不理我”

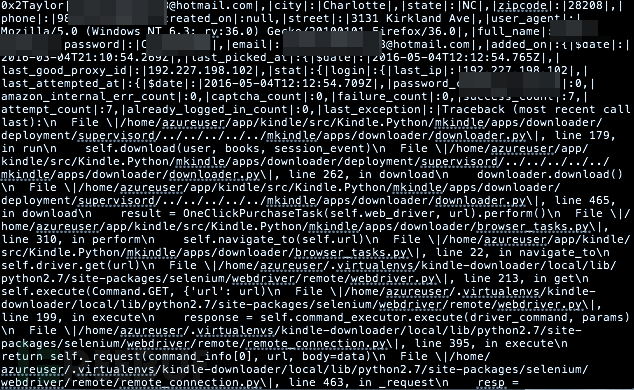

这名黑客为了证明自己的确拿下了这台服务器,将这部分Kindle用户的登录信息公布在了Mega网盘上,提供下载,数据尺寸近600MB。里面包含了亚马逊Kindle用户的用户名、加密的密码、用户所在城市、邮政编码、电话号码、最后登录IP地址。

0x2Taylor表示他自己已经亲自确认过这些身份信息的有效性。不过其实原本他也不想这样的。几天以前他就把漏洞汇报给了亚马逊,并且向亚马逊索要700美元的费用,但亚马逊方面根本就没有理睬他。

泄露数据截图

其实索要费用本也无可厚非,他自己也说:“亚马逊是家大公司,他们本来就应该花钱做安全防护工作。我曾经试过单独联系他们,但他们根本就无视我的警告。”“既然这样,我也真的不想帮他们了。”而且的确在公布这份数据的下载地址之前,0x2Taylor也有在Twitter上发出相应的截图。

他还非常热心地建议各位Kindle用户,尽快修改亚马逊账户密码,还提醒用户应该定期进行密码修改。实际上,这位名叫0x2Taylor的黑客就是Alton Sterling枪击案之后网络攻击巴吞鲁日(Baton Rouge)警方,获取数据的那名黑客。

可是,这些数据的确是有效的吗?

国外媒体Security Affairs为了确认网上这些登录信息的有效性,联系了Cylance SPEAR团队的安全研究人员Brian Wallace。Wallace是这么评价这份数据的:

“作为一名安全研究人员,同时也是亚马逊的用户,我对这次事件真的非常好奇。根据我对这些数据的检查,我发现这些不大像是一般用户数据。其中的用户账户邮件地址格式非常统一,都由姓和名,外加一串随机字符组成。而且这些邮箱地址,后缀就只有gmail.com、yahoo.com和hotmail.com。我算了一下,这三个域名分别占到所有邮箱地址的1/3。这对于一般的用户数据而言是不太正常的,但如果是针对这三个域名随机选配,那就正常了。这个证据应该能表明,这些数据是生成的,于是我又持续去找有关这些数据根本就不是合法用户信息的证据。“这些数据还提供用户所谓最后登陆IP。从我的分析来看,其中有大量的IP地址是属于一家名叫ColoCrossing的公司的,这家公司提供Datacenter-Aa-a-Service服务。的确某些亚马逊用户连接会是来自数据中心,但应该只是极少数,而不会是这么多。“谈到里面的user_agent字段,这个字段理应是由用户最后一次登录所用浏览器提供的,但我感觉这也不像是合法用户行为。和上面谈到的电子邮箱域名一样,这些用户代理信息应该也是从某个列表中随机选取的,所以每一类用户代理信息都差不多的数量。浏览器这种东西是有市场占比的差异的,有些很流行,有些则用的人很少。“数据中列出的密码也不像普通用户会用到的。所有的密码基本上都包含了随机的大写字母和数字,普通人怎么会用这种密码。的确会有用户选择随机生成的密码,但不至于80000多个用户都这么做吧。”“我并没有在Aamazon.com亚马逊官网测试这些账户的有效性,毕竟这可能会带来潜在的安全风险。“基于这些证据,我认为发布的这些数据根本就不是真正的亚马逊用户信息,这些信息应该都是生成的。现在还不清楚这些信息是否是由那位发布信息的人伪造的,还是某个第三方机构。”

当前绝大部分媒体报道的部分都是说,亚马逊服务器泄露80000多账户。而现在看来,这些信息的真实性是得打个问号了。亚马逊方面尚未就此做出回应,看样子此事还有了点扑朔迷离的意思。后续有关此事,FreeBuf还将持续跟进。

没有评论:

发表评论